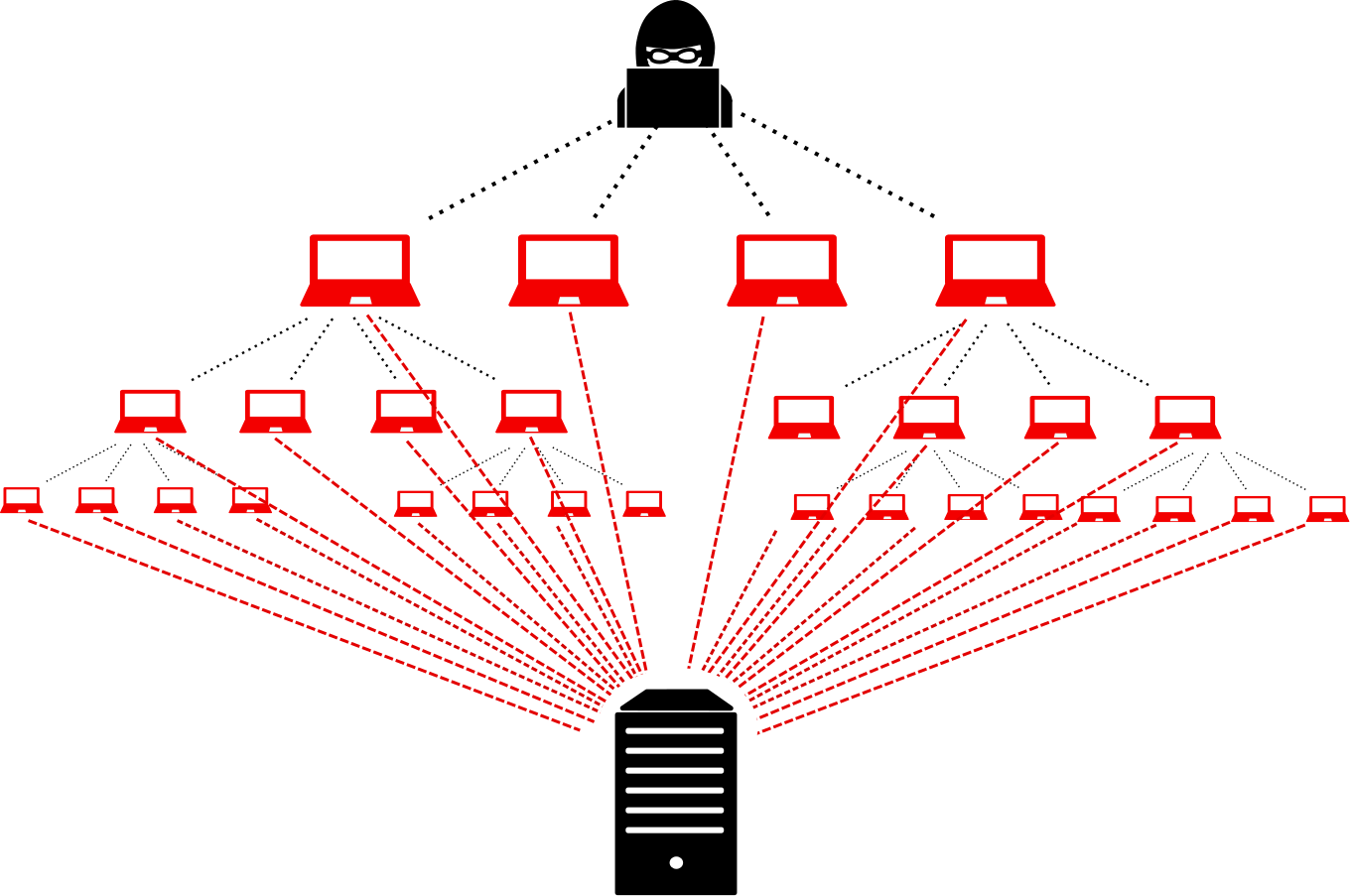

Vladimir Un attacco DDoS flood ICMP (Internet Control Message Protocol), noto anche come attacco Ping flood, è un attacco DoS (Denial-of-Service) comune in cui un utente malintenzionato tenta di intasare un dispositivo con richieste di eco ICMP (ping). Normalmente, i messaggi di richiesta eco e risposta eco ICMP vengono utilizzati per eseguire il ping di un dispositivo di rete al fine di diagnosticare lo stato e la connettività del dispositivo e la connessione tra il mittente e il dispositivo. Inondando il target di pacchetti di richiesta, la rete è costretta a rispondere con un numero uguale di pacchetti di risposta. Ciò fa sì che la destinazione diventi inaccessibile al traffico normale.

L’attacco SYN flood sfrutta una vulnerabilità nel processo di handshake TCP/IP mirando a interrompere un servizio Web.

Per questo genere di attacchi di solito non ci si difende ma si cerca di limitare i danni:

- Aumento della coda di backlog

Ogni sistema operativo su un determinato dispositivo consentirà un certo numero di connessioni semiaperte. Una possibile risposta alla gestione di un numero elevato di pacchetti SYN è aumentare il numero massimo di connessioni semiaperte consentite dal sistema operativo. Per aumentare correttamente il backlog massimo, il sistema deve riservare risorse di memoria aggiuntive per gestire tutte le nuove richieste. Se il sistema non dispone di memoria sufficiente per gestire la maggiore dimensione della coda di backlog, le prestazioni del sistema ne risentiranno, ma potrebbe essere comunque migliore di un evento di negazione del servizio.

- Ripristino della prima connessione TCP semi-aperta

Un'altra strategia di mitigazione prevede, una volta riempito il backlog, la sovrascrittura cronologica delle connessioni che rimangono prima semiaperte. Affinché questa strategia sia efficace, deve essere necessario meno tempo per stabilire una connessione legittima rispetto a riempire il backlog con pacchetti SYN dannosi. Questa particolare difesa fallisce quando il volume degli attacchi aumenta o quando la dimensione del backlog è insufficiente.

- Cookie SYN

Questa strategia prevede che il server crei dei cookie. Per evitare il rischio di perdere le connessioni quando il backlog è pieno, il server risponde a ogni richiesta di connessione con un pacchetto SYN-ACK, quindi rimuove la richiesta SYN dal backlog, rimuovendo la richiesta dalla memoria e mantenendo la porta aperta e pronta. una nuova connessione. Se la connessione è una richiesta legittima e il pacchetto ACK finale viene inviato dal client al server, il server ricostruirà (con alcune limitazioni) la voce SYN dalla coda del backlog. Sebbene alcune informazioni sulla connessione TCP vengano perse, è meglio utilizzare questa tecnica di mitigazione piuttosto che consentire un evento di negazione del servizio per gli utenti legittimi dopo un attacco.